PARA HABLAR respecto a la seguridad de los servicios de almacenamiento de archivos en la nube, me parece, se necesita partir de un entendimiento consensuado en lo que se refiere a la nube y luego al hecho de que en ese lugar podemos almacenar archivos.

La nube la podemos entender como la oferta de ciertas tecnologías como un servicio desde algún lugar del mundo en manos de un proveedor que opera su infraestructura.

La nube, en particular la nube pública, es además ese “lugar” en el que se implementa toda la innovación que producen las llamadas high tech, y se ofrece al mercado con capacidades elásticas y de pago por consumo. Así, se ha convertido en la tendencia para resolver las necesidades tecnológicas empresariales.

Así que cuando hablamos de almacenamiento de archivos en la nube tomamos solo un segmento dentro de la diversidad de servicios que la nube ofrece. Un segmento de servicios tecnológicos que implica que los archivos o datos que trabajamos quedan resguardados en el interior de la misma nube.

¿Qué tipos de servicios pueden ser estos? Las categorías son varias, y podemos identificar dentro de las más usadas las siguientes:

a) Unidades de almacenamiento de archivos del usuario, de un grupo de usuarios o de arquitecturas informáticas.

b) Sistemas de colaboración o comunicación que dentro de sus servicios incluyen la posibilidad de trabajar con nuestros datos o archivos.

c) Bases de datos.

d) Sistemas de analítica de datos, entre otros.

Cada una de estas categorías de servicios cuenta con distintas ofertas en el mercado, y no debemos confiar en que la forma en que cada una resuelve los problemas de su categoría mitiga de la mejor forma los riesgos informáticos a los que ahora estamos expuestos. Es indispensable que evaluemos la personalidad ante la seguridad de cada uno de los productos y servicios que estamos considerando que hospeden nuestra información. Para evaluar dicha personalidad, propongo las siguientes cualidades para cada servicio en la nube que estemos considerando:

1. Servicios gratuitos o de bajo costo vs. servicios de costo premium. ¿La empresa que pienso contratar tiene un modelo de negocios con el que genera sus ingresos usando de alguna forma la información de los usuarios o se enfoca en resolver necesidades empresariales cuidando los intereses de la empresa y de los usuarios?

2. Acceso desde redes públicas o solo desde redes privadas. ¿Es posible que para la información sensible pueda controlar su acceso y transferencia a través redes privadas?

3. Controles de acceso condicionado a diversos factores. Como: validación de identidad, uso de múltiples factores para la autenticación, validación de tipos dispositivos o redes autorizadas para la autorización del acceso, etcétera.

4. Cifrado de la información almacenada. ¿El proveedor encripta la información con llaves que solo puede tener el usuario o la empresa que usa el servicio?

5. Cifrado de la información transferida cuando esta está en tránsito. ¿La información viaja protegida al ser transportada por las distintas redes?

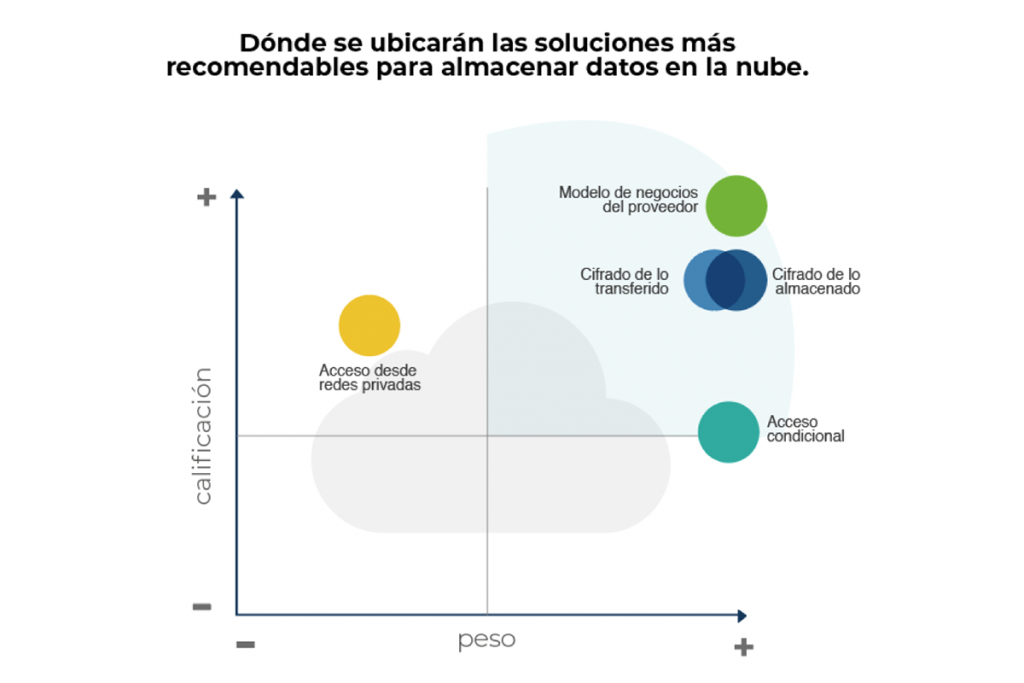

A cada uno de estos cinco elementos de personalidad le podemos dar un peso, de tal forma que para cada sistema basado en la nube que estemos evaluando podamos ir agregando una calificación. A mayor calificación podemos inferir que estamos frente a un servicio de nube que ofrece mayores ventajas en lo que se refiere a la seguridad en el manejo y almacenamiento de la información.

El peso que damos a cada elemento evaluado puede variar ajustándose a la situación que necesita resolver cada cliente. Por ejemplo: cuando los empleados trabajan con documentos privados para la empresa, será importante contar con accesos condicionales que impidan llegar a los archivos desde equipos de cómputo que no son administrados por la empresa.

Pero imaginemos otra empresa que administra portafolios de inversión de sus clientes; en este caso, no solo será útil lo anterior, sino que además será indispensable que la información confidencial de los clientes finales no pueda ser leída aun cuando se posea el archivo. Para este último caso imaginemos que un empleado de confianza deja la organización y se lleva en sus respaldos la información con la que trabajaba. ¡Por supuesto que tiene sentido pensar en gobernar lo que pasa con esos archivos incluso cuando están en manos de quien no deseamos!

Este proceso de calificación nos permitiría mostrar a través de un diagrama la personalidad de la seguridad de un servicio en la nube en contraste con lo que es prioridad para el negocio (la prioridad indicada por el peso dado).

El diagrama anterior ejemplifica la calificación de una solución que ofrece un proveedor cuyo modelo de negocios no tiene conflicto de intereses con acceder a nuestra información, que encripta con altos estándares la información almacenada y transferida, que además ofrece algunas capacidades para gobernar el acceso condicional que le interesa al cliente.

Y aunque permite el acceso al servicio desde redes privadas, eso no resulta tan relevante, ya que quizá justo lo esta empresa busca es el acceso desde cualquier lugar.

Haciendo esta evaluación, podremos responder con mayor fundamento a qué servicios de almacenamiento en la nube nos permiten guardar archivos cifrados con máxima seguridad. Dichos servicios serán aquellos que:

1. Sean operados por empresas que generan sus ingresos ofreciendo servicios que pretenden resolver nuestras necesidades, y no aquellas que en su modelo de negocios puede observarse el interés por conocer al usuario y su información para provocar otros ingresos.

2. Me permiten acceder al servicio y a la información desde redes privadas cuando así lo necesitemos.

3. Nos permiten gobernar las condiciones de acceso al servicio y a la información con base en diversos elementos: la identidad, el dispositivo, la red desde la que consumo el servicio, etcétera.

4. Encriptan en todo momento la información con elementos llave que solo podría tener el usuario o la empresa, como lo puede ser su identidad digital.

5. Encriptan la información en todo tránsito de esta a través de las distintas redes. N

—∞—

Óscar Novoa es vicepresidente de Productividad Empresarial en C3ntro Telecom. Los puntos de vista expresados en este artículo son responsabilidad del autor.